▼ El Semáforo

▼ Ranking

¿Cómo es por dentro “¡la fábrica de chocolates más grande del país!”?: produce más de 2,5 millones de Bon o Bon por día

Por Sebastián Turello. Los Turello, junto a otros periodistas, visitó la planta de fabricación...

NAVES 2024 sumó emprendedores con los premios de Macro e IAE

Autoridades del IAE y de Banco Macro, en una ceremonia conducida por la periodista Verónica...

Con el programa "Construyendo Futuro", Aguas Cordobesas alienta empleabilidad

La empresa Aguas Cordobesas celebró el cierre del programa “Construyendo Futuro 2024", con la...

Suscribite al canal de Los Turello.

Espionaje electrónico de Argentina a la China

Publicado: 22/10/2015 // Comentarios: 0Por Sergio Mabres. La tecnología ha facilitado el espionaje de los Estados y de las empresas para obtener información de nuestras vidas, amigos y parientes, que luego utilizan, sin nuestro consentimiento.

En la actualidad el espionaje está muy generalizado y organizado.

Imagen: Manejodecrisis.com.mx

Bandas de hackers chinos espían a las empresas en Estados Unidos. Y viceversa, bandas de norteamericanos espían a los chinos. Asimismo, los gobiernos (inclusive Canadá) espían a sus ciudadanos y en algunas empresas los encargados del área de Recursos Humanos leen las cuentas Facebook de sus empleados para encontrar a rebeldes y ovejas negras.

Hace unos días Facebook publicó en su blog que avisará a los usuarios que se conviertan en «sujetos de interés» de las agencias de inteligencia gubernamental.

Ejemplo del aviso de Facebook.

Argentina no es la excepción

Esta semana, las diputadas del Pro Patricia Bulrich y Laura Alonso realizaron sendas denuncias en los juzgados de Sebastián Casanello y Emiliano Ramón Canicoba por presunto espionaje de los servicios de inteligencia y del Ejército a jueces, periodistas y políticos. Alonso explicó que «la persona que se contactó (un supuesto agente de la ex SIDE) me refirió que el listado (de personas vigiladas) daba cuenta que se estuvieron y se están realizando una interceptación de líneas telefónicas y almacenamiento de datos provenientes de Whatsapp, mails, mensajes de texto, en los teléfonos celulares y computadoras«.

» Lea también: El viejo vicio del espionaje.

De comprobarse lo anterior, y como explicamos a continuación, los mensajes de WhatsApp están encriptados por lo que para ejecutar esas tareas, estas supuestas agencias de inteligencia podrían haber infectado los dispositivos de las personas en el listado.

3 formas de espiar

Esta clase de espionaje electrónico (también llamado «ciberespionaje«) se hace básicamente de tres formas:

- 1. Escuchando y copiando todo lo que sale y entra de una PC, laptop, teléfono o tableta.

- 2. Implantando un virus en la máquina para copiar todo lo que se almacena en el disco duro.

- 3. Accediendo a las cuentas de un usuario burlando sus contraseñas o usando la información de recuperación. Cuando el propietario advierte la maniobra ya es tarde, y suele manifestarse diciendo: “Me hackearon la cuenta”.

Primera forma de ciberespionaje

Tenga presente que la mayoría de las actividades que un persona ejecuta en un equipo o dispositivo móvil, por ejemplo, la navegación en internet en sitios HTTP y la consulta del correo electrónic, no están encriptadas. Es decir, la información puede ser leída, organizada y archivada sin usar ningún elemento sofisticado por un tercero o sistema.

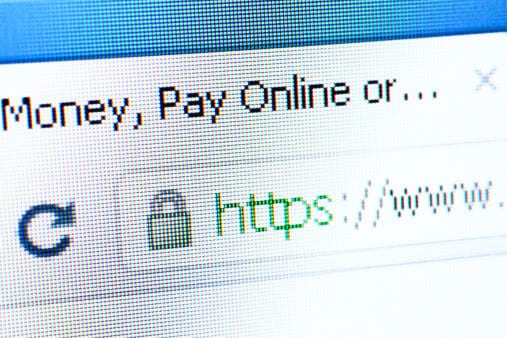

Queda fuera del alcance de «los curiosos» algunos sitios seguros (HTTPS) y ciertos servicios como Telegram o WhatsApp, que trasmiten mensajes encriptados.

Los sitios seguros se identifican con el ícono del candado y las URL que inician con «https» | Imagen: SmartInsights.com

Segunda forma de ciberespionaje

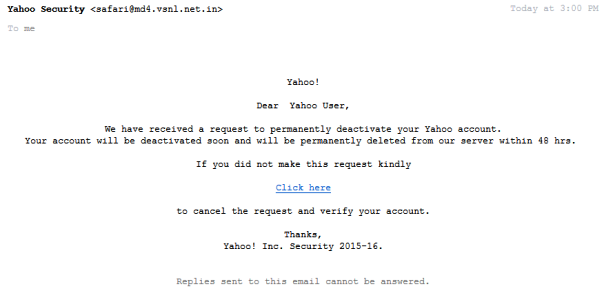

Cuando la persona se transforma en «sujeto de interés» para una agencia o empresa, la estrategia cambia. En este caso, intentarán «contagiarle» el dispositivo con un virus que les dé acceso a toda la información en el disco. Estos virus pueden ser enviados y «camuflados» en un correo, el cual podría solicitarle al destinatario realizar alguna acción, caso contrario, perderá la cuenta. Vea un ejemplo en la siguiente imagen.

También si se baja un archivo adjunto o se hace clic sobre un link en un mensaje de un remitente desconocido, muy probablemente se infecte la máquina o el dispositivo.

Tercera forma de ciberespionaje

Otra alternativa de espionaje electrónico es robar la contraseña de un usuario, cosa muy fácil cuando la clave son números seguidos “12345678” o palabras obvias «contraseña». El interesado también puede informar al sitio o red social que la contraseña se le olvidó y que debe crear una nueva. Para ello, intentará contestar algunas preguntas para tener acceso a su cuenta.

¿Qué se puede hacer?

Algunos consejos útiles y básicos si quiere mantener un nivel razonable de privacidad y hacerles más difícil el trabajo a los ciberespias.

Correos y sitios web:

- Use la doble autenticación en los sitios que la ofrecen. Por ejemplo: Yahoo o Gmail.

- Nunca descargue archivos adjuntos ni tampoco haga clic en los links provenientes de correos electrónicos de personas que desconoce; o de personas que conozca con textos vagos como: “Mirá lo que te mando…”.

- No mande información confidencial a través de ese sitio que no son seguros (HTTP), ni tampoco vía correo electrónico.

Contraseñas:

- Use frases largas, completas, números, símbolos y mayúsculas. Las respuestas de recuperación de contraseñas también deberían ser largas y complejas.

- Si guarda las contraseñas, hágalo en un papel.